Informatyka, jako jedna z wielu dziedzin nauk technicznych, znalazła praktyczne zastosowanie niemal w każdym obszarze działalności człowieka. Za pomocą rozległych sieci komputerowych oraz pojemnych serwerów są tworzone rozwiązania zapewniające błyskawiczny transfer danych oraz ich magazynowanie. Rozwiązania te powodują migrację wielu tradycyjnych czynności w świat cyfrowej rzeczywistości.

ZAGROŻENIA

Jednakże każdy, nawet najlepszy pomysł można wykorzystać na różne sposoby. Szybko okazało się, że przechowywane dane oraz wysoka dostępność rozwiązań globalnego internetu sprzyjają różnego rodzaju wyłudzeniom oraz nieuczciwym praktykom. Powstała nowa kategoria przestępstw – przestępstwa komputerowe oraz nowa kategoria przestępców – cyberprzestępcy.

W trosce o bezpieczeństwo zasobów cyfrowych powstawały metody odpierające ataki ze strony napastników, tym samym powstało pojęcie cyberbezpieczeństwa.

Cyberbezpieczeństwo, jako zbiór technik służący zapewnieniu ochrony sieci informatycznych, powiązanych z nimi urządzeń, systemów oraz danych, przez wykorzystanie i analizę zachodzących procesów przetwarzania informacji, jest kluczowym elementem strategii zaufania oraz poczucia ochrony przed zagrożeniami czyhającymi w internecie.

Obecnie katalog możliwości działań przestępczych, za pomocą których usiłuje się wykorzystać podatności systemów teleinformatycznych, jest rozległy – począwszy od najprostszego wirusa – programu lub fragmentów kodu zapewniającego szybkie rozprzestrzenianie się po sieci oraz samokopiowanie się między komputerami, w celu przejęcia nad nim kontroli. Taki incydent może np. skutkować wykorzystaniem stacji roboczej (komputera) bez wiedzy jego uprawnionego użytkownika, zgodnie z założeniem twórcy złośliwego oprogramowania. Kolejną powszechną metodą wykorzystania złośliwego oprogramowania jest oprogramowanie typu spyware, umożliwiające śledzenie użytkownika zainfekowanej stacji roboczej.

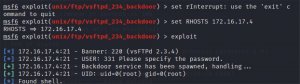

Nawet w przypadku, gdy cyberprzestępcom nie uda się zainfekować naszego komputera złośliwym oprogramowaniem, nie zawsze jesteśmy bezpieczni, a dzieje się tak z powodu pojawiających się luk, tzw. podatności, w tworzonych aplikacjach i programach, z których dobrowolnie korzystamy i instalujemy je na naszych komputerach. Błędy w oprogramowaniu są wykorzystywane przez tzw. exploity, które niosą ze sobą poważne zagrożenie uzyskania bezpośredniego dostępu do naszego urządzenia i przetwarzanych przez nie danych przez osoby nieuprawnione.

Na zdjęciu nr 1 przedstawiono przykład zastosowania programu Metasploit w celu przełamania podatności usługi ftp, wykorzystującej port 21, do „przeniknięcia” napastnika do powłoki systemowej zwanej shell. W przytoczonym przykładzie zaatakowano wirtualną maszynę z zainstalowanym systemem dystrybucji Linux – Metasploittable.

Kilka opisanych przykładów to tylko wybrane metody, którymi posługują się hakerzy. W wielu przypadkach jesteśmy w stanie obronić się przed zagrożeniami płynącymi z cyberprzestrzeni m.in. przez rozważne korzystanie z komputerów, stosowanie zasady ograniczonego zaufania, a także regularne aktualizacje systemów operacyjnych oraz kluczowych aplikacji, np. oprogramowania antywirusowego. Najważniejsza zasada stanowiąca podstawę do ochrony systemów informatycznych, a w szczególności danych w nich przetwarzanych, głosi, że najsłabszym ogniwem w systemie jest człowiek, który korzysta z tego systemu, lub jego administrator.

POLICYJNA SIEĆ DANYCH

Policja przechowuje w swoich zasobach ogromne ilości danych przetwarzanych za pomocą infrastruktury sieciowej, serwerów, stanowisk administracyjnych oraz stanowisk roboczych wykorzystywanych przez funkcjonariuszy oraz pracowników. Do utrzymania wysokiej dostępności oraz jakości połączeń z usługami (aplikacjami lub wybranymi zbiorami danych) znajdującymi się w centralnych zasobach Policyjnej Sieci Transmisji Danych zastosowano najnowsze dostępne technologie czołowych producentów. Technologie te, w połączeniu z urządzeniami sieciowymi i serwerowymi, tworzą środowisko teleinformatyczne odporne na krytyczne awarie oraz zapewniają bezpieczeństwo przetwarzanym danym.

Obecnie w Policji są wykorzystywane dwie podstawowe sieci telekomunikacyjne – CWI i PSTD. Oznacza to, że niekiedy funkcjonariusz lub pracownik Policji ma dwa komputery na swoim biurku, jeden do internetu oraz drugi do KSIP-u, SWOP-u, SWD itp. Pierwsza z sieci (CWI) umożliwia połączenie do internetu za pomocą dedykowanego stanowiska. Nawiązanie połączenia z internetem odbywa się pod nadzorem Wydziału Cyberbezpieczeństwa Biura Łączności i Informatyki Komendy Głównej Policji i realizowane jest pod kontrolą urządzeń i systemów filtrujących oraz analizujących przepływ ruchu sieciowego. Schemat działania systemu zapobiega przedostaniu się złośliwym programom, jak również jest w stanie odeprzeć bezpośredni atak z zewnątrz (z internetu). Należy zauważyć, że w sieci CWI nie znajdują się systemy policyjne, w których przetwarzane są dane osobowe.

WIELOSTOPNIOWA OCHRONA

W przypadku sieci PSTD, dla zwiększenia bezpieczeństwa informacji gromadzonych, przetwarzanych, modyfikowanych i udostępnianych w tej sieci, zastosowano technikę odseparowania transmisji danych od zewnętrznych źródeł, w tym od internetu, jak również od filtrowanej policyjnej sieci CWI. Metoda ta zapewnia wysokie bezpieczeństwo przesyłanych danych w obrębie jednej sieci. Dlatego też do bezpośredniego nawiązania bezpiecznego połączenia z sieci PSTD jest wymagana dodatkowa, osobna stacja podłączona do sieci interfejsem, w którym ruch sieciowy jest rozbijany następnie na osobne urządzenia sieciowe. Umożliwia to dostęp do serwerów zautoryzowanym użytkownikom, po wcześniejszym sprawdzeniu zgodności samego połączenia za pomocą fizycznych firewalli zarządzanych przez administratorów z Wydziału Ochrony Systemów Informatycznych KGP.

W celu umożliwienia skorzystania z policyjnych systemów centralnych (np. KSIP-u) jest wymagane, aby użytkownik końcowy miał dostęp do stanowiska podłączonego do sieci PSTD, wystawioną na niego kartę mikroprocesorową (KM) z wgranym na nią certyfikatem osobistym i kluczem prywatnym oraz odpowiednie uprawnienia nadane w systemie zarządzania uprawnieniami (IDM BTUU). Należy uruchomić stronę startową BTUU przez zapamiętany skrót (najczęściej) lub wpisać bezpośrednio wymagany adres. Zostanie wyświetlone żądanie podania numeru PIN do karty. Poprawne wpisanie PIN-u spowoduje uwierzytelnienie użytkownika, czyli potwierdzenie jego tożsamości i ważności certyfikatów zapisanych na karcie. Potem kolejne mechanizmy sprawdzą, do których systemów użytkownik ma dostęp, i zostanie wyświetlona ich lista w postaci odnośników. Po kliknięciu w odnośnik następuje proces autoryzacji, sprawdzony zostaje zestaw uprawnień, a użytkownik dostaje dostęp do żądanego systemu.

Wyjątkiem od opisanej procedury jest realizacja połączenia przez Mobilny Terminal Noszony. Znajduje się w nim zainstalowana specjalna aplikacja (będąca uproszczoną wersją KSIP-u), która nie wymaga użycia karty KM. Należy zwrócić uwagę na to, że terminal mobilny, w którym została umieszczona karta SIM skonfigurowana w unikalny sposób, znajduje się w sieci PSTD i łączy się tylko z nią. Komunikacja zarówno w sieci PSTD, jak i CWI jest w większości szyfrowana pod różnym kątem, nie tylko z poziomu aplikacji (SSL), ale także warstwy sieciowej (tunele VPN z szyfrowaniem IPSec). Ponadto cały ruch sieciowy jest monitorowany na różnych jego odcinkach, tj. do systemów policyjnych, do systemów pozapolicyjnych, np. CEPiK 2.0, PESEL itd. Jeden z systemów analizuje ten ruch pod kątem zachowań behawioralnych oraz sposób korzystania z sieci w celu wykrycia różnego rodzaju anomalii.

Wyżej wymienione techniczne środki bezpieczeństwa i inne, wdrożone na poziomie infrastruktury telekomunikacyjnej oraz informatycznej, a także rozwiązania organizacyjne, takie jak procedury, polityki bezpieczeństwa, wymagania dotyczące standardów technicznych, użytkowych oraz bezpieczeństwa, stosowanych w Policji w zakresie informatyki i łączności, redukują ryzyko związane z naruszeniem dostępności, poufności i integralności danych przetwarzanych w systemach teleinformatycznych Policji do akceptowalnego poziomu.

podkom. SŁAWOMIR SOBOLEWSKI

sierż. szt. Kamil Jurczyk, krzysztof stasiowski

Wydział Ochrony Systemów Informatycznych

Biura Łączności i Informatyki KGP