Trudno uwierzyć, że internet początkowo był dostępny tylko w ograniczonym dostępie dla szkół wyższych w USA (w 1969 r.) i służył wyłącznie do celów naukowych i wymiany korespondencji między ośrodkami naukowymi...

W końcu lat 90. XX wieku stał się jednak powszechny. W sierpniu 1991 r. pierwsza witryna internetowa została udostępniona publicznie w sieci, a w kolejnych latach powstały nowe usługi, takie jak: wyszukiwarki (m.in. Google w 1998 r.), poczta elektroniczna, komunikatory (Skype w 2004 r.), strumieniowe przesyłanie multimediów (YouTube w 2005 r.), blogi, fora, a także sieci społecznościowe (Facebook w 2004 r.). Żyjemy obecnie w czasach, w których internet zdominował, ale i usprawnił wiele aspektów codziennego funkcjonowania.

Rozwój internetu daje wiele możliwości, ale także niesie ze sobą również różne zagrożenia. Jednym z nich jest właśnie cyberprzestępczość.

DEFINICJA PROBLEMU

Aby opisać problematykę cyberprzestępczości, można przytoczyć uzasadnienie projektu ustawy – o ratyfikacji Konwencji Rady Europy o cyberprzestępczości, sporządzonej 23 listopada 2001 r.

„Stały postęp techniczny powoduje modyfikację istniejących oraz powstawanie nowych zagrożeń o charterze kryminalnym. Jednym z obszarów, w którym dokonują się w ostatnim czasie największe zmiany, są technologie informatyczne. Obecnie praktycznie wszystkie przejawy życia społecznego i gospodarczego powiązane są z wykorzystaniem komputerów, dokumentów elektronicznych oraz sieci teleinformatycznych. Oznacza to nasilenie istniejących oraz pojawianie się nowych zagrożeń – przestępstw, które chociażby z uwagi na wykorzystanie sieci teleinformatycznych o globalnym zasięgu (np. internet), narzędzi informatycznych (oprogramowania) lub samo ich umiejscowienie (przestrzeń wirtualna), nie mogą być skutecznie zwalczane przez pojedyncze państwa. Wskazane przestępstwa – określane również terminem „cyberprzestępczość” – obejmują czyny wymierzone w dane i systemy informatyczne (gdzie przetwarzanie danych jest przedmiotem czynności wykonawczych) oraz przestępstwa, w których technologie informatyczne wykorzystywane są przy popełnianiu już stypizowanych w prawie karnym czynów zabronionych (np. oszustwo komputerowe i piractwo komputerowe). Obszarem, w którym z uwagi na swój charakter (anonimowość i potencjalnie nieograniczony zasięg oddziaływania sprawcy) technologie komputerowe mogą w szczególny sposób ułatwiać popełnianie czynów zabronionych, jest problematyka przestępstw o charakterze rasistowskim i ksenofobicznym, jak również przestępstw związanych z seksualnym wykorzystywaniem dzieci i młodzieży – w szczególności produkcja i rozpowszechnianie pornografii dziecięcej. Czyny te również zaliczane są do cyberprzestępczości. Z tych względów działania zmierzające do skuteczniejszego zapobiegania, ścigania i karania sprawców przestępstw popełnianych przy wykorzystaniu technologii informatycznych muszą być podejmowane na szczeblu międzynarodowym”.

Zacytowane uzasadnienie doskonale obrazuje skalę trudności dla organów ścigania zajmujących się walką z cyberprzestępczością. Konwencja Rady Europy o cyberprzestępczości zaproponowała także podział i definicje przestępczych zachowań, które zostały w późniejszym czasie wprowadzone do polskiego systemu prawnego. W prawie karnym materialnym wymieniono tzw. cyberprzestępstwa, które można podzielić na dwie kategorie:

• działania przestępcze skierowane na systemy komputerowe oraz przetwarzane i utrzymywane w nich dane,

• wykorzystanie sieci internet i komputera jako narzędzi do popełniania przestępstwa naruszającego dobra powszechnie chronione przez Kodeks karny i inne ustawy, na przykład: przestępstwa przeciwko mieniu (oszustwa) czy przestępstwa przeciwko wolności seksualnej etc.

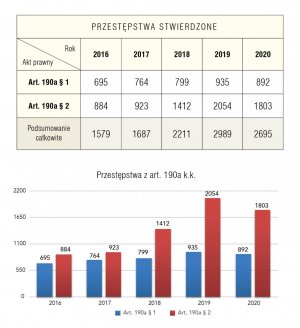

Dla zobrazowania rozwoju tego rodzaju przestępstw warto przyjrzeć się danym statystycznym obejmującym lata 2016–2020, uwzględniającym konkretne paragrafy Kodeksu karnego.

Art. 267 k.k.

§ 1. Kto bez uprawnienia uzyskuje dostęp do informacji dla niego nieprzeznaczonej, otwierając zamknięte pismo, podłączając się do sieci telekomunikacyjnej lub przełamując albo omijając elektroniczne, magnetyczne, informatyczne lub inne szczególne jej zabezpieczenie, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

Hacking – kradzież informacji – sprawca często uzyskuje nieuprawniony dostęp do danych z wykorzystaniem technik socjotechnicznych skierowanych na osoby uprawnione do dostępu, wykorzystania błędów w systemie lub z pomocą oprogramowania przełamującego zabezpieczenia.

§ 2. Tej samej karze podlega, kto bez uprawnienia uzyskuje dostęp do całości lub części systemu informatycznego.

Nieuprawniony dostęp do skrzynek pocztowych lub kont w portalach społecznościowych itp.

§ 3. Tej samej karze podlega, kto w celu uzyskania informacji, do której nie jest uprawniony, zakłada lub posługuje się urządzeniem podsłuchowym, wizualnym albo innym urządzeniem lub oprogramowaniem.

Sniffing – nielegalna inwigilacja i podsłuch za pomocą urządzeń technicznych, podsłuchiwanie sieci celem wykradania danych, szpiegowania aktywności w sieci oraz gromadzenia informacji o użytkownikach.

§ 4. Tej samej karze podlega, kto informację uzyskaną w sposób określony w § 1–3 ujawnia innej osobie.

Ujawnienie informacji uzyskanej nielegalnie, nawet jeżeli informacja została uzyskana przez inną osobę.

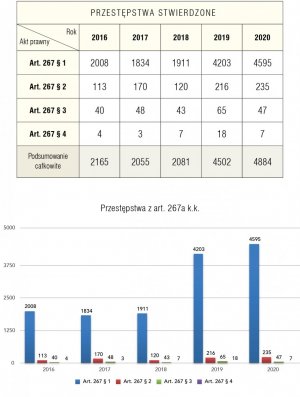

Przestępstwa stwierdzone i Przestępstwa z art. 267a k.k. (Tabela nr 1)

Art. 268 k.k.

§ 1. Kto, nie będąc do tego uprawnionym, niszczy, uszkadza, usuwa lub zmienia zapis istotnej informacji albo w inny sposób udaremnia lub znacznie utrudnia osobie uprawnionej zapoznanie się z nią, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Jeżeli czyn określony w § 1 dotyczy zapisu na informatycznym nośniku danych, sprawca podlega karze pozbawienia wolności do lat 3.

§ 3. Kto, dopuszczając się czynu określonego w § 1 lub 2, wyrządza znaczną szkodę majątkową, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

Nieuprawnione naruszanie integralności danych informatycznych, uniemożliwienie dostępu do danych znajdujących się na nośniku.

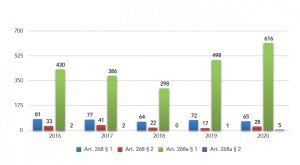

Przestępstwa z art. 268 k.k. (Tabela nr 2)

Art. 268a k.k.

§ 1. Kto, nie będąc do tego uprawnionym, niszczy, uszkadza, usuwa, zmienia lub utrudnia dostęp do danych informatycznych albo w istotnym stopniu zakłóca lub uniemożliwia automatyczne przetwarzanie, gromadzenie lub przekazywanie takich danych, podlega karze pozbawienia wolności do lat 3.

§ 2. Kto, dopuszczając się czynu określonego w § 1, wyrządza znaczną szkodę majątkową, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

Sabotaż komputerowy – obecnie zazwyczaj są to ataki z wykorzystaniem oprogramowania ransomware. Jednym z nowych zjawisk jest fakt, że liczba ataków ransomware zauważalnie wzrosła w czasie pandemii oraz ewoluowała. Zmiana polega na sposobie żądania okupu. W przeciwieństwie do poprzednich ataków, które polegały jedynie na szyfrowaniu danych, obecnie żądanie motywowane jest udostępnieniem tajemnic firm do publicznej wiadomości, co powoduje znacznie większe straty finansowe i wizerunkowe.

Aktualnie szyfrowanie danych oraz ich usunięcie odbywają się w wielu przypadkach na końcowym etapie ataku, który jest często poprzedzony wielomiesięcznym rekonesansem. Również na podstawie tego rekonesansu szacowana jest kwota okupu.

Przestępstwa stwierdzone (Tabela nr 3)

Art. 269 k.k.

§ 1. Kto niszczy, uszkadza, usuwa lub zmienia dane informatyczne o szczególnym znaczeniu dla obronności kraju, bezpieczeństwa w komunikacji, funkcjonowania administracji rządowej, innego organu państwowego lub instytucji państwowej albo samorządu terytorialnego albo zakłóca lub uniemożliwia automatyczne przetwarzanie, gromadzenie lub przekazywanie takich danych, podlega karze pozbawienia wolności od 6 miesięcy do lat 8.

§ 2. Tej samej karze podlega, kto dopuszcza się czynu określonego w § 1, niszcząc albo wymieniając informatyczny nośnik danych lub niszcząc albo uszkadzając urządzenie służące do automatycznego przetwarzania, gromadzenia lub przekazywania danych informatycznych.

Sabotaż informatyczny – atak na dane mające szczególne znaczenie dla obronności kraju, bezpieczeństwo obywateli i niezakłócone funkcjonowanie państwa.

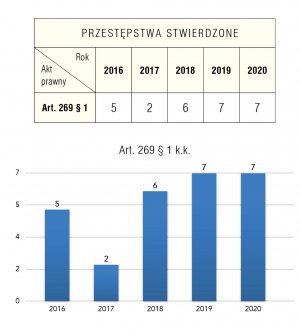

Przestępstwa stwierdzone i Art. 269 § 1 k.k. (Tabela nr 4)

Art. 269a k.k.

Kto, nie będąc do tego uprawnionym, przez transmisję, zniszczenie, usunięcie, uszkodzenie, utrudnienie dostępu lub zmianę danych informatycznych, w istotnym stopniu zakłóca pracę systemu informatycznego, systemu teleinformatycznego lub sieci teleinformatycznej, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

Art. 269 k.k. i art. 269a k.k. – ataki DDOS, ransomware, ataki z wykorzystaniem znanych błędów oprogramowania, ataki z wykorzystaniem dedykowanego oprogramowania służącego do przełamywania zabezpieczeń komputerowych.

Przestępstwa stwierdzone i Przestępstwa z art. 269a k.k. (Tabela nr 5)

Art. 269b k.k.

§ 1. Kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 1 lub 2 albo art. 269a, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające nieuprawniony dostęp do informacji przechowywanych w systemie informatycznym, systemie teleinformatycznym lub sieci teleinformatycznej, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

§ 1a. Nie popełnia przestępstwa określonego w § 1, kto działa wyłącznie w celu zabezpieczenia systemu informatycznego, systemu teleinformatycznego lub sieci teleinformatycznej przed popełnieniem przestępstwa wymienionego w tym przepisie albo opracowania metody takiego zabezpieczenia.

§ 2. W razie skazania za przestępstwo określone w § 1, sąd orzeka przepadek określonych w nim przedmiotów, a może orzec ich przepadek, jeżeli nie stanowiły własności sprawcy.

Art. 269b k.k. – bezprawne wytwarzanie urządzeń lub programów komputerowych przystosowanych do popełnienia przestępstwa określonego w art. 165

§ 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269

§ 1 lub 2 albo art. 269a, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające nieuprawniony dostęp do informacji przechowywanych w systemie informatycznym, systemie teleinformatycznym lub sieci teleinformatycznej.

Przestępstwa stwierdzone i Przestępstwa z art. 269b k.k. (Tabela nr 6)

Art. 287 k.k.

§ 1. Kto, w celu osiągnięcia korzyści majątkowej lub wyrządzenia innej osobie szkody, bez upoważnienia, wpływa na automatyczne przetwarzanie, gromadzenie lub przekazywanie danych informatycznych lub zmienia, usuwa albo wprowadza nowy zapis danych informatycznych, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

§ 2. W wypadku mniejszej wagi, sprawca podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do roku.

§ 3. Jeżeli oszustwo popełniono na szkodę osoby najbliższej, ściganie następuje na wniosek pokrzywdzonego.

Oszustwo komputerowe – zazwyczaj przybiera formę ataku socjotechnicznego zwanego phishingiem. Należy ono do jednej z najczęściej popełnianych przestępstw. Wiadomości phishingowe przybierają formę masowych fałszywych wiadomości wysyłanych do wielu osób w których sprawca(-y) podszywa(-ją) się pod banki, firmy kurierskie, inwestycyjne, oferujące e-płatności lub sklepy internetowe itp., itd. W treści wiadomości z wykorzystaniem technik socjotechnicznych sprawcy próbują nakłonić odbiorcę, aby w trybie pilnym wprowadził lub czy zaktualizował swoje poufne informacje pod wskazanym linkiem lub też otworzył załącznik wiadomości. Kanałem ataku phishingowego mogą być również wiadomości SMS, portale społecznościowe itp.

1. Masowe wysyłanie fałszywych wiadomości trwa w zasadzie od czasu powstania internetu i upowszechnienia się skrzynek elektronicznych. Od kilku lat z uwagi na rozwój bankowości internetowej i usług finansowych realizowanych za pośrednictwem sieci internet masowe wysyłanie wiadomości odbywa się za pośrednictwem międzynarodowych grup przestępczych, jak i pojedynczych osób, które uczyniły sobie z tej działalności główne źródło utrzymania. Każdego roku rejestruje się kilkadziesiąt kampanii phishingowych ukierunkowanych na użytkowników sieci internet w Polsce. Zazwyczaj nadawcy tych wiadomości podszywają się pod instytucje zaufania publicznego (banki, Policję, urzędy skarbowe, kancelarie komornicze, kancelarie prawnicze itp.), sklepy internetowe, portale aukcyjne lub portale społecznościowe.

Treść wiadomości jest różna, ale ma za zadanie nakłonić odbiorcę do otwarcia załącznika lub linka do strony internetowej.

Uruchomienie przesłanego odnośnika do strony internetowej przekieruje odbiorcę na fałszywą stronę internetową imitującą stronę instytucji, pod którą się nadawcy podszywają. Następnie zostaje on poproszony o podanie danych do logowania i danych uwierzytelniających, np. jednorazowych kodów. Tak pozyskane dane pozwalają sprawcom na uzyskanie dostępu do rachunków bankowych, poczty elektronicznej, kont w portalach aukcyjnych, społecznościowych itp.

Czasami zamiast linka przesyłany jest plik mający imitować dokument pdf lub zdjęcie. Zazwyczaj są one spakowane i zabezpieczone hasłem, które podano w treści wiadomości, co ma utrudnić przeskanowanie załącznika przez skanery antywirusowe poczty. Użytkownik po rozpakowaniu i uruchomieniu takiego pliku zwykle nie zauważy żadnej treści lub okno niekończącego się ładowania. W tym samym czasie na komputer użytkownika jest ściągane i uruchamiane złośliwe oprogramowanie, które może:

a) pozwolić na przejęcie zdalnej kontroli nad komputerem i włączenie go do botnetu kontrolowanego przez przestępców i wykorzystywanego do popełniania przestępstw;

b) rejestrować pełną aktywność użytkownika celem uzyskania danych dostępowych do bankowości internetowej;

c) zaszyfrować komputer celem uzyskania okupu za dostarczenie klucza umożliwiającego odzyskanie dostępu do zaszyfrowanych danych.

2. Inną formą ataku phishingowego, która szczególnie rozwinęła się w czasie pandemii COVID-19, jest oszustwo polegające na wyłudzeniu pieniędzy w celu inwestycji w kryptowaluty lub inne dobra niematerialne, takie jak opcje binarne. Stanowi obecnie jedno z największych przestępstw finansowych na terenie całej Europy. Skala przestępstwa, problemy związane z koordynacją oraz trudności z identyfikacją użytkowników kont bankowych powodują, że skuteczne ściganie sprawców jest niemal niemożliwe. Według posiadanych informacji kluczowy może być fakt, że proceder ten jest realizowany przez ściśle zorganizowaną międzynarodową grupę przestępczą, która prowadzi swoje działania w różnych obszarach innych niż cyberprzestępczość, w tym zajmuje się handlem narkotykami oraz praniem pieniędzy.

Atak ten jest bardzo niebezpieczny, ponieważ sprawcy, wykorzystując chwyty socjotechniczne, bardzo często nakłaniają swoje ofiary do instalowania oprogramowania pozwalającego na zdalny dostęp do komputera (AnyDesk) pokrzywdzonego i w ten sposób dokonują transferu środków zgromadzonych na rachunkach bankowych, a także zaciągają pożyczki i kredyty w jego imieniu.

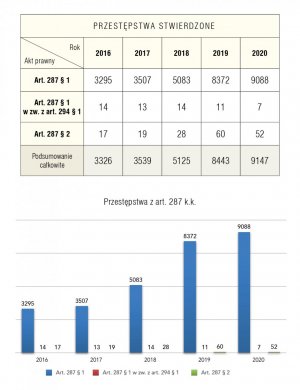

Przestępstwa stwierdzone i Przestępstwa z art. 287 k.k. (Tabela nr 7)

Warto przyjrzeć się także danym statystycznym obejmującym przestępstwa spoza katalogu cyberprzestępczości, do których popełniania wykorzystano sieć internet i komputer.

Art. 200 k.k.

§ 1. Kto obcuje płciowo z małoletnim poniżej lat 15 lub dopuszcza się wobec takiej osoby innej czynności seksualnej lub doprowadza ją do poddania się takim czynnościom albo do ich wykonania, podlega karze pozbawienia wolności od lat 2 do 12.

§ 2. (uchylony)

§ 3. Kto małoletniemu poniżej lat 15 prezentuje treści pornograficzne lub udostępnia mu przedmioty mające taki charakter albo rozpowszechnia treści pornograficzne w sposób umożliwiający takiemu małoletniemu zapoznanie się z nimi, podlega karze pozbawienia wolności do lat 3.

§ 4. Karze określonej w § 3 podlega, kto w celu swojego zaspokojenia seksualnego lub zaspokojenia seksualnego innej osoby prezentuje małoletniemu poniżej lat 15 wykonanie czynności seksualnej.

§ 5. Karze określonej w § 3 podlega, kto prowadzi reklamę lub promocję działalności polegającej na rozpowszechnianiu treści pornograficznych w sposób umożliwiający zapoznanie się z nimi małoletniemu poniżej lat 15.

Art. 200a k.k.

§ 1. Kto w celu popełnienia przestępstwa określonego w art. 197 § 3 pkt 2 lub art. 200, jak również produkowania lub utrwalania treści pornograficznych, za pośrednictwem systemu teleinformatycznego lub sieci telekomunikacyjnej nawiązuje kontakt z małoletnim poniżej lat 15, zmierzając, za pomocą wprowadzenia go w błąd, wyzyskania błędu lub niezdolności do należytego pojmowania sytuacji albo przy użyciu groźby bezprawnej, do spotkania z nim, podlega karze pozbawienia wolności do lat 3.

§ 2. Kto za pośrednictwem systemu teleinformatycznego lub sieci telekomunikacyjnej małoletniemu poniżej lat 15 składa propozycję obcowania płciowego, poddania się lub wykonania innej czynności seksualnej lub udziału w produkowaniu lub utrwalaniu treści pornograficznych, i zmierza do jej realizacji, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

Art. 200b k.k.

Kto publicznie propaguje lub pochwala zachowania o charakterze pedofilskim, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

Art. 202 k.k.

§ 1. Kto publicznie prezentuje treści pornograficzne w taki sposób, że może to narzucić ich odbiór osobie, która tego sobie nie życzy, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. (uchylony)

§ 3. Kto w celu rozpowszechniania produkuje, utrwala lub sprowadza, przechowuje lub posiada albo rozpowszechnia lub prezentuje treści pornograficzne z udziałem małoletniego albo treści pornograficzne związane z prezentowaniem przemocy lub posługiwaniem się zwierzęciem, podlega karze pozbawienia wolności od lat 2 do 12.

§ 4. Kto utrwala treści pornograficzne z udziałem małoletniego, podlega karze pozbawienia wolności od roku do lat 10.

§ 4a. Kto przechowuje, posiada lub uzyskuje dostęp do treści pornograficznych z udziałem małoletniego, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

§ 4b. Kto produkuje, rozpowszechnia, prezentuje, przechowuje lub posiada treści pornograficzne przedstawiające wytworzony albo przetworzony wizerunek małoletniego uczestniczącego w czynności seksualnej podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 4c. Karze określonej w § 4b podlega, kto w celu zaspokojenia seksualnego uczestniczy w prezentacji treści pornograficznych z udziałem małoletniego.

§ 5. Sąd może orzec przepadek narzędzi lub innych przedmiotów, które służyły lub były przeznaczone do popełnienia przestępstw określonych w § 1–4b, chociażby nie stanowiły własności sprawcy.

Przestępstwa związane z pornografią dziecięcą – art. 200 § 1 k.k.; art. 200a § 1; art. 200b k.k.; art. 202 § 4a–c k.k. – generalnie wszelka aktywność związana z dopuszczeniem się obcowania płciowego z małoletnim poniżej 15. roku życia, utrwalaniem takich zachowań, przechowywania i udostępniania takich treści.

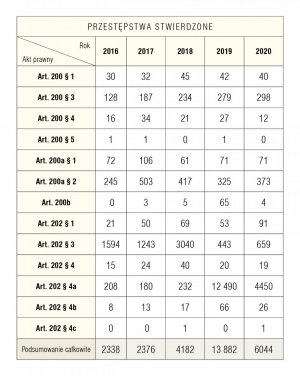

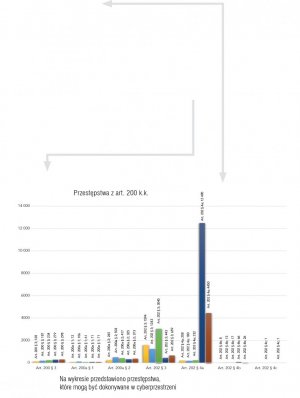

Przestępstwa stwierdzone (Tabela nr 8)

Przestępstwa z art. 200 k.k. (Tabela nr 9)

PRZESTĘPSTWA ZWIĄZANEZ NARUSZENIEM PRAW AUTORSKICHI PRAW POKREWNYCH

Art. 115 ustawy o prawie autorskim i prawach pokrewnych

1. Kto przywłaszcza sobie autorstwo albo wprowadza w błąd co do autorstwa całości lub części cudzego utworu albo artystycznego wykonania, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 3.

2. Tej samej karze podlega, kto rozpowszechnia bez podania nazwiska lub pseudonimu twórcy cudzy utwór w wersji oryginalnej albo w postaci opracowania, artystyczne wykonanie albo publicznie zniekształca taki utwór, artystyczne wykonanie, fonogram, wideogram lub nadanie.

3. Kto w celu osiągnięcia korzyści majątkowej w inny sposób niż określony w ust. 1 lub 2 narusza cudze prawa autorskie lub prawa pokrewne określone w art. 16, art. 17, art. 18, art. 19 ust. 1, art. 191, art. 86, art. 94 ust. 4 lub art. 97, albo nie wykonuje obowiązków określonych w art. 193 ust. 2 lub art. 20 ust. 1–4, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do roku.

Art. 116 ustawy o prawie autorskim i prawach pokrewnych

1. Kto bez uprawnienia albo wbrew jego warunkom rozpowszechnia cudzy utwór w wersji oryginalnej albo w postaci opracowania, artystyczne wykonanie, fonogram, wideogram lub nadanie, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

2. Jeżeli sprawca dopuszcza się czynu określonego w ust. 1 w celu osiągnięcia korzyści majątkowej, podlega karze pozbawienia wolności do lat 3.

3. Jeżeli sprawca uczynił sobie z popełniania przestępstwa określonego w ust. 1 stałe źródło dochodu albo działalność przestępną, określoną w ust. 1, organizuje lub nią kieruje, podlega karze pozbawienia wolności od 6 miesięcy do lat 5.

4. Jeżeli sprawca czynu określonego w ust. 1 działa nieumyślnie, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do roku.

Art. 117 ustawy o prawie autorskim i prawach pokrewnych

1. Kto bez uprawnienia albo wbrew jego warunkom w celu rozpowszechnienia utrwala lub zwielokrotnia cudzy utwór w wersji oryginalnej lub w postaci opracowania, artystyczne wykonanie, fonogram, wideogram lub nadanie, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

2. Jeżeli sprawca uczynił sobie z popełniania przestępstwa określonego w ust. 1 stałe źródło dochodu albo działalność przestępną, określoną w ust. 1, organizuje lub nią kieruje, podlega karze pozbawienia wolności do lat 3.

Art. 118 ustawy o prawie autorskim i prawach pokrewnych

1. Kto w celu osiągnięcia korzyści majątkowej przedmiot będący nośnikiem utworu, artystycznego wykonania, fonogramu, wideogramu rozpowszechnianego lub zwielokrotnionego bez uprawnienia albo wbrew jego warunkom nabywa lub pomaga w jego zbyciu albo przedmiot ten przyjmuje lub pomaga w jego ukryciu, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

2. Jeżeli sprawca uczynił sobie z popełniania przestępstwa określonego w ust. 1 stałe źródło dochodu albo działalność przestępną, określoną w ust. 1, organizuje lub nią kieruje, podlega karze pozbawienia wolności od roku do lat 5.

3. Jeżeli na podstawie towarzyszących okoliczności sprawca przestępstwa określonego w ust. 1 lub 2 powinien i może przypuszczać, że przedmiot został uzyskany za pomocą czynu zabronionego, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

Art. 1181 ustawy o prawie autorskim i prawach pokrewnych

1. Kto wytwarza urządzenia lub ich komponenty przeznaczone do niedozwolonego usuwania lub obchodzenia skutecznych technicznych zabezpieczeń przed odtwarzaniem, przegrywaniem lub zwielokrotnianiem utworów lub przedmiotów praw pokrewnych albo dokonuje obrotu takimi urządzeniami lub ich komponentami, albo reklamuje je w celu sprzedaży lub najmu, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 3.

2. Kto posiada, przechowuje lub wykorzystuje urządzenia lub ich komponenty, o których mowa w ust. 1, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do roku.

Art. 119 ustawy o prawie autorskim i prawach pokrewnych

Kto uniemożliwia lub utrudnia wykonywanie prawa do kontroli korzystania z utworu, artystycznego wykonania, fonogramu lub wideogramu albo odmawia udzielenia informacji przewidzianych w art. 47, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do roku.

Art. 115–119 ustawy z 4 lutego 1994 r. o prawie autorskim i prawach pokrewnych – dotyczące przywłaszczenia sobie autorstwa, utworu, bezprawnego rozpowszechniania cudzego utworu, jego zwielokrotniania w celu rozpowszechnienia, pomoc w zbyciu takich utworów itp.

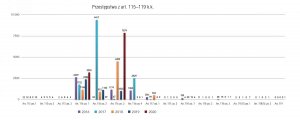

Przestępstwa stwierdzone (Tabela nr 10) i Przestępstwa z art. 115-119 k.k. (Tabela nr 11)

Art. 286 k.k.

§ 1. Kto, w celu osiągnięcia korzyści majątkowej, doprowadza inną osobę do niekorzystnego rozporządzenia własnym lub cudzym mieniem za pomocą wprowadzenia jej w błąd albo wyzyskania błędu lub niezdolności do należytego pojmowania przedsiębranego działania, podlega karze pozbawienia wolności od 6 miesięcy do lat 8.

§ 2. Tej samej karze podlega, kto żąda korzyści majątkowej w zamian za zwrot bezprawnie zabranej rzeczy.

§ 3. W wypadku mniejszej wagi, sprawca podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 4. Jeżeli czyn określony w § 1–3 popełniono na szkodę osoby najbliższej, ściganie następuje na wniosek pokrzywdzonego.

Jest to jedno z najczęściej popełnianych przestępstw z wykorzystaniem sieci internet, które nie zostało definiowane jako cyberprzestępstwo. Stanowi przestępstwo pospolite niewymagające specjalnych narzędzi lub umiejętności. Do jego popełnienia niezbędny jest wykorzystywany między sprawcą a ofiarą środek komunikacji. Nie ma jednego stałego wzorca zachowania sprawców tych czynów i ich sposobu działania. Najczęstsze i najbardziej uciążliwe dla społeczeństwa są opisane poniżej zachowania:

• oszustwa dokonywane z wykorzystaniem fałszywych sklepów internetowych; w tym przypadku sprawcy tworzą fałszywe witryny sklepów internetowych z atrakcyjną ofertą towarów, do rejestracji których wykorzystują dane faktycznie istniejących firm lub nielegalnie pozyskane dane osobowe;

• oszustwa dokonywane za pośrednictwem portali aukcyjnych, ogłoszeniowych, społecznościowych; często są wykorzystywane w tym celu bezprawnie przejęte konta i profile użytkowników, na których oferowane są do sprzedaży atrakcyjne cenowo towary;

• oszustwa na żołnierza amerykańskiego – najczęściej dokonywane za pośrednictwem portali społecznościowych z wykorzystaniem fałszywych profili rzekomych żołnierzy lub weteranów wojennych; sprawcy z wykorzystaniem technik socjotechnicznych nakłaniają poznane kobiety do przekazywania znacznych kwot pieniędzy;

• oszustwo nigeryjskie – kiedyś bardzo popularne, wraz z ewolucją cyberprzestępczości, jak i kampaniami edukacyjnymi zostało wyparte przez inne sposoby dokonywania oszustw; oszustwo nigeryjskie lub nigeryjski szwindel (inaczej – afrykański szwindel, z ang. Nigerian scam, 419 scam – od artykułu w kodeksie karnym Nigerii, dotyczącego tego przestępstwa) – proceder przestępczy – oszustwo, najczęściej zapoczątkowane kontaktem przez wykorzystanie poczty elektronicznej, polegający na wciągnięciu (dawniej przypadkowej, obecnie coraz częściej typowanej) ofiary w grę psychologiczną, której fabuła jest oparta na fikcyjnym transferze dużej (często przesadnie wygórowanej – nawet rzędu kilkunastu milionów funtów lub dolarów amerykańskich) kwoty pieniędzy, z jednego z krajów afrykańskich (najczęściej Nigerii, choć obecnie może również chodzić o każdy inny kraj – coraz częściej w grę wchodzą Wielka Brytania, Hiszpania),

– mającą na celu wyłudzenie pieniędzy. Znane rodzaje:

• tradycyjne – na uchodźcę politycznego z czarnego lądu,

• na inwestora,

• na wygraną na loterii,

• na konta w banku bez właściciela,

• na aukcję internetową,

• na spadek – najbardziej wyrafinowana wersja oszustwa nigeryjskiego.

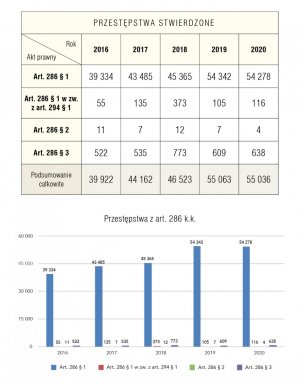

Przestępstwa stwierdzone i Przestępstwa z art. 286 k.k. (Tabela nr 12)

Art.190a k.k.

§ 1. Kto przez uporczywe nękanie innej osoby lub osoby jej najbliższej wzbudza u niej uzasadnione okolicznościami poczucie zagrożenia, poniżenia lub udręczenia lub istotnie narusza jej prywatność, podlega karze pozbawienia wolności od 6 miesięcy do lat 8.

Cyberstalking jest to zazwyczaj prześladowanie ofiary z wykorzystaniem elektronicznych systemów przetwarzania informacji i jest realizowany np. przez wysyłanie do poszkodowanego maili, wiadomości przez komunikatory telefoniczne i internetowe. Sprawca może również przełamać dostęp do poczty elektronicznej ofiary lub do jej komputera.

§ 2. Tej samej karze podlega, kto, podszywając się pod inną osobę, wykorzystuje jej wizerunek, inne jej dane osobowe lub inne dane, za pomocą których jest ona publicznie identyfikowana, w celu wyrządzenia jej szkody majątkowej lub osobistej.

Kradzież tożsamości, podszywanie się pod inną istniejącą osobę, poprzez wykorzystanie jej danych osobowych wizerunku i danych ją identyfikujących w celu wyrządzenia jej szkody majątkowej lub osobistej, często ma na celu zdyskredytowanie pokrzywdzonego lub ośmieszenie go.

§ 3. Jeżeli następstwem czynu określonego w § 1 lub 2 jest targnięcie się pokrzywdzonego na własne życie, sprawca podlega karze pozbawienia wolności od lat 2 do 12.

§ 4. Ściganie przestępstwa określonego w § 1 lub 2 następuje na wniosek pokrzywdzonego.

Przestępstwa stwierdzone i Przestępstwa z art. 190a k.k. (Tabela nr 13)

nadkom. Paweł Derwisz

radca zespołu ds. Nadzoru nad Czynnościami Operacyjnymi i Dochodzeniowo-Śledczymi

Biura do Walki z Cyberprzestępczością Komendy Głównej Policji