Nawet w powieściach fantastycznych nie przewidziano cyfrowych możliwości, jakimi dysponujemy dzisiaj.

Historia współcześnie rozumianej informatyki rozpoczyna się już w latach 40. XX wieku. Wtedy to pojawiły się pierwsze maszyny służące do skomplikowanych obliczeń matematycznych, które były niezbędne do mechanizacji procesu dekryptażu szyfrogramów niemieckiej Enigmy. Później znalazły zastosowanie w innych aspektach, takich jak np. obliczenia balistyczne. Polski termin „informatyka” został zaproponowany w 1968 r. przez Romualda Marczyńskiego w Zakopanem, w trakcie ogólnopolskiej konferencji, która była poświęcona maszynom matematycznym. Informatyka śledcza jako dyscyplina badań kryminalistycznych funkcjonuje już od 20 lat.

KRÓTKA HISTORIA

Lata powojenne, szczególnie 50., to okres szybkiego rozwoju polskiej kryminalistyki. Dla Zakładu Kryminalistyki KG MO ważny był rok 1958, a dokładnie 17 maja, kiedy w życie weszło zarządzenie Ministra Spraw Wewnętrznych nr 88, w którym określone zostały zadania ZK KG MO oraz ustanowione struktury i podział na pracownie: Badań Broni, Chemii i Biologii, Daktyloskopii i Innych Środków Identyfikacji Osób, Badań Dokumentów, Badań Mechanoskopijnych, Laboratorium Fotograficzne, Redakcję Wydawnictw Naukowych i Bibliotekę Naukową.

Po 1989 r. nastąpiło w Polsce wiele zmian proceduralnych, społecznych i technologicznych. Na mocy zarządzenia nr 7 Komendanta Głównego Policji z dnia 27 stycznia 1993 r. CLK przyjęło nową strukturę, w której Badania Dokumentów należały do Wydziału I. Wydział Technik Audiowizualnych wówczas funkcjonował osobno. To tam, w utworzonej 20 lat temu pracowni zapisów wizualnych, mają swoje korzenie policyjne badania informatyczne i badania cyfrowych nośników danych.

Przełomowym dla CLK KGP był rok 2010, ponieważ 30 września weszło w życie rozporządzenie Ministra Spraw Wewnętrznych i Administracji ustanawiające CLK instytutem badawczo-rozwojowym o nazwie Centralne Labolatorium Kryminalistyczne Policji.

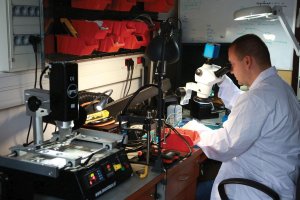

Obecny Zakład Badań Dokumentów i Technik Audiowizualnych obejmuje trzy duże zakłady badawcze, ale z zakresu aż siedmiu specjalizacji: badań poligraficznych (dawna wariografia), fonoskopijnych, antroposkopijnych, badań cyfrowych nośników danych, informatyki śledczej, klasycznych i technicznych badań dokumentów.

Jedną z najmłodszych dyscyplin w badaniach kryminalistycznych jest informatyka śledcza. – Wcześniej, przed badaniami informatycznymi, prowadzone były w laboratorium badania elektrotechniczne. W Polsce zamiennie z nazwą badania informatyczne i informatyka śledcza stosuje się również nazwę informatyka sądowa. Nie ma spójności nazewniczej, natomiast co do zasady zakres czynności jest zbliżony i obejmuje analizę praktycznie każdego urządzenia, od prostego systemu operacyjnego, po skomplikowane cyfrowe nośniki danych. Analiza ta musi przyczynić się do ustalenia okoliczności mających istotne znaczenie dla rozstrzygnięcia sprawy (art. 193 § 1 kpk) – mówią funkcjonariusze zajmujący się tą dziedziną w CLKP.

To jednak, że jest jedną z młodszych dziedzin kryminalistyki, nie oznacza, że ma niewielki obszar działań. Badania z zakresu informatyki śledczej stanowią bardzo zróżnicowaną grupę czynności dowodowych. Różnorodność ta wynika z wielości typów cyfrowych nośników danych analizowanych w policyjnych laboratoriach oraz różnego rodzaju postępowań karnych.

– Czym my się zajmujemy? Odpowiedź brzmi: praktycznie wszystkim, bo zakres działań jest olbrzymi. Jesteśmy jak „kula śnieżna”, nie wyłączamy z badań dawnych nośników danych, a dodajemy kolejne, nowe. Dziś niemal wszystko może być nośnikiem danych: zegarek, laptop, lodówka, kamery monitorujące, aparat fotograficzny, drony, a nawet zdalnie sterowane karmniki dla kotów czy autonomiczne samochody, telewizory. Przez te „inteligentne” urządzenia łatwo można przeprowadzić np. atak hakerski. Postęp niesie wygodę, ale też zagrożenie – mówią eksperci.

Badania informatyczne stanowią dzisiaj często najważniejsze źródło dowodowe. Niezastąpione jest w sprawach z zakresu przestępstw gospodarczych, posiadania i rozpowszechniania pornografii dziecięcej, różnego rodzaju oszustw czy stalkingu.

WSZYSTKO MOŻE BYĆ DOWODEM

– Każdy z nas ma przecież co najmniej jeden telefon komórkowy, w którym jest olbrzymia ilość informacji o nas – od danych geolokalizacyjnych, znaczników czasu, po zapisy połączeń ze skrzynkąe-mail, bankiem itd. Mając te informacje, przy odpowiedniej analizie i sprawdzeniu, czy nikt nie manipulował w tych zapisach, mogą one być obciążające lub uniewinniające – mówią funkcjonariusze z Zakładu Badań Dokumentów i Technik Audiowizualnych.

Od 2017 r., dzięki aplikacji mObywatel przybywa też w telefonie wirtualnych dokumentów tożsamości – dowodu osobistego, legitymacji szkolnej, dowodu rejestracyjnego i OC. Telefonem możemy też płacić, korzystać z e-Recepty. Od grudnia br. dojdzie jeszcze jeden wirtualny dokument – prawo jazdy. Dlatego też powszechne urządzenia i cyfrowe nośniki danych mogą być częstszym celem przestępstw.

Podstawową zasadą informatyki śledczej, jak mówią sami biegli i eksperci w tej dziedzinie, jest zasada „widzę wszystko, nie zmieniam niczego”.

Ponieważ producenci telefonów komórkowych wiedzą, że te informacje są tak blisko użytkownika, starają się je jak najszerzej zabezpieczyć.

– To są hasła, patterny (złożone wzory graficzne – przyp. red.), szyfry. Coraz częściej spotyka się tzw. ukryte konta. Czyli w jednym telefonie możemy mieć kilka kont – jedno oficjalne, np. dla żony czy Policji, a drugie ukryte, z którego robi się rzeczy utajone. Dostanie się do pamięci telefonu jest rzeczą kluczową i coraz trudniejszą – mówią eksperci.

NAJTRUDNIEJSZE? ZABEZPIECZENIE!

– Materiał dowodowy co do zasady jest ulotny. Postępując zgodnie z kodeksem postępowania karnego i starając się być zawsze wiarygodnym, musimy postępować tak, żeby nasze czynności można było zweryfikować na każdym etapie. Najtrudniejsze, wbrew pozorom, jest prawidłowe zabezpieczenie materiału przeznaczonego do analizy, tak aby był najlepszej możliwej jakości. Np. wideorejestratory czy urządzenia monitorujące – każde z nich ma inne oprogramowanie, czyli najpierw musimy zrozumieć, jak to urządzenie działa, jak koduje obraz, jak zapisuje czas, który szczególnie w przestępstwach kontaktowych jest bardzo istotny. Trzeba mieć pewność, że nikt ręcznie nie wpisał i nie przesunął czasu np. o 3 dni. Trzeba mieć też pewność, że zapis pochodzi na pewno z danego miejsca, co często nie jest takie oczywiste. Chodzi też o to, żeby nie trzeba było wykonywać dalszych przekształceń – opowiadają.

W jednym z odcinków popularnego serialu „CSI: kryminalne zagadki Las Vegas” jest pokazane drzewo, a za nim stoi sprawca. Technik z CSI sprawia, że to drzewo znika i widzimy sprawcę.

– Takich rzeczy nie ma – śmieją się eksperci z CLKP – ale są znacznie prostsze, na których się opieramy, choć nie są tak filmowe.

CHMURA

Olbrzymim wyzwaniem na najbliższe lata jest pojawienie się przechowywania danych w tzw. „technologii chmury”. Coraz więcej osób i przedsiębiorców przenosi tam swoje zasoby. Jest to i ekonomicznie, i technologicznie bardzo atrakcyjne. Internet działa poza granicami terytorialnymi, więc kwestie dotyczące jurysdykcji nabierają dużego znaczenia. W wielu przypadkach lokalnie obowiązujące prawa (krajowe, międzynarodowe, ze względu na obszar gospodarczy itp.) mogą stać ze sobą w konflikcie. Jurysdykcja dla umowy pomiędzy stronami może być różna niż lokalizacja którejkolwiek z nich.

– Na przykład, telefon i użytkownik są w Polsce, ale dane w Irlandii, a operatorem np. firma w USA. Jak proceduralnie to przeprowadzić? Dużo jest jeszcze w tym przypadku niuansów prawnych. Poza tym chmura wymaga dwuskładnikowego uwierzytelnienia, co też nie jest ułatwieniem. W laboratorium zasadniczo zajmujemy się danymi, które są offline, czyli nie są na bieżąco w sieci. Ale właśnie z racji rozwoju technologii przechowywania danych, które idą w kierunku takich nośników jak „chmura”, musimy również technicznie być przygotowani. Pozostaje tylko kwestia prawna.

Liczba nośników danych cyfrowych stale rośnie, a coraz większa pojemność ich pamięci to tysiące, a nawet miliony zapisanych rekordów. Część użytkowników tzw. chmury uważa ją za „bezpieczną przystań” nie tylko do przechowywania danych, ale też do różnego rodzaju nielegalnych procederów, do których żaden organ nie będzie miał dostępu.

– Jeżeli ciężar tego, co chcemy ukryć, czy zrobić, jest znaczny, jeżeli jest to sprawa zagrażająca bezpieczeństwu narodowemu czy wszelkiego rodzaju konwencjom, to zapewne nastąpi współpraca na poziomie międzynarodowym, również z firmami ochraniającymi te dane. Najlepszą ochroną przed inwigilacją jest bycie uczciwym – przekonują eksperci.

UZUPEŁNIANIE KOMPETENCJI

Wzajemne wsparcie i wymiana doświadczeń następują pomiędzy funkcjonariuszami zajmującymi się informatyką śledczą z CLKP i policjantami z wydziału do zwalczania cyberprzestępczości oraz wydziałów techniki operacyjnej.

– Nasze kompetencje są uzupełniane przez wydziały czy biura, które zajmują się analizą ruchu sieciowego, sprawdzaniem incydentów i zabezpieczaniem danych w sieci. Ważną współpracą, a rzadko się o tym mówi, jest współpraca z „gospodarzami” postępowania karnego. Nieodzowne jest współdziałanie z wydziałami dochodzeniowo-śledczymi czy prokuratorem, np. przy odtworzeniu hasła. Możemy, owszem, łamać hasło atakiem siłowym, ale czasem wystarczy uzyskać kilka informacji w drodze przesłuchania lub przeszukania, żeby odtworzyć dane zabezpieczone hasłem. W informatyce śledczej cały czas wszystkie możliwe dziedziny należy ze sobą łączyć – zakresy prawne, nawet socjotechnikę, ale przede wszystkim trzeba myśleć. To nie jest tylko wiedza techniczna.

WSPÓŁPRACA MIĘDZYNARODOWA I PROJEKTY

– Cały czas musimy się szkolić i rozwijać, bo technologia zmienia się naprawdę w bardzo szybkim tempie. Dzisiejsza pralka ma mocniejszy procesor niż ten, który lądował z Apollo na księżycu. A co będzie za 20 czy 30 lat? Jaki potencjał drzemie w naszym telefonie?

Centralne Laboratorium Kryminalistyczne Policji – Instytut Badawczy w swoim zakresie ma prowadzenie szkoleń, postępowań kwalifikacyjnych – sprawdzenie predyspozycji kandydatów na biegłych i ich egzaminowania, sprawdzenie wiedzy kandydatów na certyfikowanych specjalistów.

Obecnie w CLKP są realizowane i nadzorowane projekty szkoleniowe dla funkcjonariuszy i pracowników policyjnych zajmujących się badaniami informatycznymi oraz zwalczaniem cyberprzestępczości. W szkoleniach uczestniczą też funkcjonariusze z CBŚP. Studia podyplomowe i zaawansowane szkolenie z informatyki śledczej funkcjonują od 2017 r.

W ramach tego projektu w latach 2019–2020 zrealizowano szkolenia z zakresu analizy sieci, analizy urządzeń mobilnych i zaawansowanej analizy śledczej zabezpieczonych danych cyfrowych.

– Podczas realizacji projektu „Zwiększenie skuteczności Policji w pozyskiwaniu danych z urządzeń rejestrujących obraz” będziemy podnosić swoje kompetencje w zakresie: zabezpieczania danych cyfrowych, zautomatyzowanego odczytu pamięci urządzeń mobilnych, istotnych z punktu widzenia kryminalistyki aspektów obrazów cyfrowych oraz analizy i edycji obrazów cyfrowych. Projekt zakłada sześć edycji.

Dzięki licznym projektom oraz współpracy międzynarodowej wszelkie wyzwania informatyki śledczej pozwalają na zdobycie nowej wiedzy, usystematyzowanie jej, ale też pozyskanie nowych umiejętności.

– Oprócz cyklicznych spotkań trójstronnej współpracy kryminalistycznej w ramach TRIADY pomiędzy Polską, Czechami i Słowacją oraz szkoleń bilateralnych organizowanych przez CEPOL, CLKP jest członkiem związanego z EUROPOL-em – European Cybercrime Training IT Education Group. Taka wymiana doświadczeń i umiejętności na arenie międzynarodowej bardzo dużo nam daje, szczególnie w zawiłych sprawach.

OSOBLIWE SPRAWY

– W jednym z laboratoriów do analizy przywieźli kiedyś pralkę, która najprawdopodobniej zabiła dziewczynę. Chodziło o zbadanie, czy jest jakaś wada produkcyjna, czy była źle użytkowana, czy może doszło do celowej modyfikacji. Okazało się, że ciąg zdarzeń był po prostu niefortunny, zrobiona była dosyć niedbale, i doszło do dramatu – wspominają eksperci.

Do CLKP trafiają również nośniki danych, które już dawno wyszły z powszechnego użycia, typu taśmy magnetofonowe, VHS, dyskietki. Zdarzają się negatywy z przeprowadzanych w ubiegłym wieku oględzin czy zdigitalizowane zdjęcia rent-genowskie.

Najczęściej tego typu analizy zleca Instytut Pamięci Narodowej. Z zapomnianej już powszechnie wiedzy o starych nośnikach pamięci korzystają również zespoły do spraw niewykrytych, potocznie zwane Archiwum X.

– Informatyka śledcza to nie jest tylko ta techniczna strona i rozumienie aspektów prawnych, ale i rozumienie tego, jak działa sprawca czy użytkownik danego urządzenia, i próba ubrania tego w opinię. Informatyka śledcza jest interdyscyplinarną sztuką, która należy do jednej z najszerzej i najszybciej rozwijających się dziedzin kryminalistyki.

IZABELA PAJDAŁA

zdj. Katarzyna Król