W 1990 roku, kiedy to internet dopiero powstawał, w Polsce zarejestrowanych było około 8 tys. adresów internetowych, głównie placówek naukowych. Przypadki przestępstw związanych z cyberprzestrzenią były spektakularne, a ich wykrywanie i zwalczanie dopiero w powijakach. 20 lat później w Polsce zarejestrowanych było około 16 mln internautów.

W SIECI – PRAWIE JAK W ŻYCIU

– Te liczby nie wymagają komentarza i nie pozostawiają złudzeń – mówi insp. Leszek Kardaszyński, zastępca dyrektora Biura Kryminalnego KGP. – W sieci, jak w życiu, można dziś robić prawie wszystko: spotykać się, handlować, uczyć, tworzyć, pracować, podróżować, a skoro tak, to również popełniać przestępstwa. Internet może być zarówno samoistnym narzędziem przestępstwa, jak też narzędziem pośredniczącym. Dynamiczny rozwój nowych technologii pociąga za sobą równie dynamiczny rozwój przestępczości, więc nieustannie musimy nadążać za przestępcami w cyberprzestrzeni.

To właśnie z internetu dwa lata temu stołeczni policjanci uzyskali informację, że ktoś przygotowuje się do skonstruowania bomby z zamiarem podłożenia jej pod Pałac Kultury i Nauki w Warszawie oraz pod budynek Sejmu. Dzięki szybkim działaniom operacyjnym ustalili mężczyznę, który zamierzał to zrobić. W czasie przeszukania policjanci znaleźli w jego mieszkaniu atrapę bomby oraz wydruki informacji z internetu na temat ładunków wybuchowych i konstruowania bomb. W internecie są informacje na każdy temat, również taki. I nie ma zakazu ich publikowania, bo to wiedza naukowa. Tyle że kiedyś potencjalny przestępca musiał tak specjalistycznej wiedzy mozolnie szukać w bibliotekach, a potem przez „pocztę pantoflową” szukać handlarzy poszczególnych składników, dziś robi to za niego wyszukiwarka internetowa. Szybko, anonimowo, bezpiecznie. Przynajmniej tak mu się wydaje…

Przestępstwa najczęściej popełniane za pomocą internetu to przede wszystkim różnego rodzaju oszustwa. Ale także obrót przedmiotami pochodzącymi z przestępstwa, kradzieże tożsamości w celu dokonywania przestępstw, wyłudzenia z banków, pranie pieniędzy, handel ludźmi, handel bronią i materiałami wybuchowymi i wiele innych.

ZŁOWIĆ MAŁOLATA, ZNALEŹĆ KLIENTA

Internet jest szczególnie atrakcyjnym miejscem aktywności dla pedofilów. Wykorzystują go na różne sposoby, zwłaszcza do poszukiwania potencjalnych ofiar oraz do rozpowszechniania pedofilskich materiałów. Pedofile dokładają wielu starań, aby nie zostać zidentyfikowanymi. Ich witryny są zabezpieczone hasłami, mają adresy niewskazujące na zawartą treść, często zmieniają serwery, na których umieszczone są ich strony.

W 2011 roku polska Policja przeprowadziła sześć ogólnopolskich akcji wymierzonych w proceder rozpowszechniania pornografii dziecięcej przez internet. Zatrzymano ponad 280 osób, z których ponad 150 usłyszało zarzuty, Podczas przeszukań zabezpieczono prawie 400 komputerów, ponad 20 000 płyt CD i DVD, 300 twardych dysków, kamery, aparaty fotograficzne, nielegalne oprogramowania itp. Niejako przy okazji znaleziono cztery sztuki broni palnej i narkotyki.

Polscy policjanci uczestniczą w międzynarodowych akcjach przeciwko dziecięcej pornografii w sieci, niedawno w operacji o kryptonimie „Karuzela II”, która miała swój początek w Brazylii, a przestępców zatrzymywały policje w kilkunastu krajach. W Polsce podczas tej operacji zatrzymano ponad 30 osób. W kwietniu 2012 roku sukcesem zakończyła się międzynarodowa akcja o kryptonimie NEO. Sprawa zaczęła się od informacji ze Stuttgartu. Tamtejsi policjanci ujawnili w sieci pornografię dziecięcą i śledząc przesyłanie danych, ustalili kilkadziesiąt adresów IP osób, które mogły być zamieszane w ten proceder. Wśród nich były osoby z Polski. Informacja na ten temat została przekazana do Wydziału Wsparcia Zwalczania Cyberprzestępczości Biura Kryminalnego KGP. Funkcjonariusze tego wydziału ustalili 37 użytkowników sieci, między którymi dochodziło do wymiany pornograficznych plików. Ustalenia operacyjne trwały kilka tygodni, ostatnim etapem było zatrzymanie sprawców. Ponad 100 policjantów tego samego dnia i o tej samej porze weszło do wytypowanych mieszkań. Zatrzymali ponad 30 osób, zabezpieczyli ponad 50 komputerów i kilka tysięcy płyt.

ANONIMOWOŚĆ – RAJ DLA OSZUSTÓW

Internet pozwala przestępcom na zachowanie anonimowości lub też, jeśli tego wymaga zaplanowane przez nich działanie, posłużenie się fałszywą lub cudzą tożsamością.

Jedno z najpospolitszych przestępstw internetowych to tzw. phishing, czyli kradzież danych. Przestępcom wystarczy numer telefonu komórkowego lub adres e mailowy ofiary, aby podjąć próbę kradzieży danych. Przypadkowa albo upatrzona ofiara dostaje na przykład SMS a z ofertą udziału w bezpłatnej loterii, gdzie czeka ją łatwa i szybka wygrana. Musi tylko wpłacić niewielką kwotę na pokrycie kosztów operacyjnych i podać numer konta, na które ma wpłynąć wygrana suma. Naiwni przekazują w ten sposób nie tylko pieniądze, ale także dane wraz z numerem konta bankowego.

Za pomocą poczty elektronicznej popełniane jest tzw. przestępstwo nigeryjskie (z Nigerii pochodziły pierwsze oszukańcze e maile). Polega ono na wciągnięciu ofiary w specyficzną grę psychologiczną, której celem jest wyłudzenie jak największej sumy pieniędzy.

Przybiera ono różne postacie: „na uchodźcę politycznego z Czarnego Lądu”, „na inwestora”, „na wygraną w loterii”, „na konto bankowe bez właściciela” czy „na spadek”. Przestępca w korespondencji e mailowej informuje na przykład, że jest uchodźcą politycznym, który nie może osobiście podjąć ogromnego majątku, zwykle liczonego w milionach dolarów, i w zamian za pomoc jest gotów się nim podzielić. Potrzebuje tylko pieniędzy na załatwienie formalności w swoim kraju. W opcji „na spadek” ofiara dowiaduje się, że jest jedynym żyjącym spadkobiercą krewnego z dalekiego kraju, który niedawno stracił życie, np. w katastrofie lotniczej, pożarze albo trzęsieniu ziemi (dane o zdarzeniu najczęściej są ogólnie dostępne, np. w internecie). Ofiara bywa dobierana np. przez tak samo lub podobnie brzmiące nazwisko. Zmarły nie pozostawił potomstwa i w testamencie swój ogromny majątek postanowił przekazać jedynemu znanemu mu krewnemu, czyli wytypowanej ofierze oszustwa. Odziedziczoną fortunę osoba ta będzie mogła podjąć z banku po dopełnieniu kilku formalności i opłaceniu paru różnych należności, które jednak są niczym w porównaniu z olbrzymim spadkiem. Oszust podaje się zwykle za prawnika, dysponuje adresem i logo kancelarii w swoim kraju. Ofiara przekazuje kolejne kwoty w granicach kilkuset do kilku tysięcy dolarów na pokrycie niezbędnych wydatków, na przykład certyfikatów bankowych zaświadczających o legalności pochodzenia pieniędzy, wypisów z aktów notarialnych itp. We wszystkich rodzajach oszustw nigeryjskich oszuści uwiarygodniają całą historię, przesyłając pocztą elektroniczną spreparowane certyfikaty, kopie potwierdzeń przelewów itp. Chodzi o grę na czas, która ma na celu jak najdłuższe zwodzenie ofiary i wyłudzenie jak największej sumy pieniędzy. Małżeństwo z południa Polski straciło w ten sposób ponad 700 tys. złotych. W zamian mieli dostać spadek wart… 50 mln euro.

– Na 100 000 e maili z „intratną propozycją” 5–6 osób odpowiada pozytywnie i podaje swoje dane osobowe, hasło, kod dostępu do konta bankowego itp. Ciemna liczba jest prawdopodobnie jeszcze większa – mówi insp. Kardaszyński.

A tymczasem pomysłowość oszustów jest nieograniczona. Ostatnio policjanci z Wydziału Wsparcia Zwalczania Cyberprzestępczości wpadli na trop nowej metody wyłudzania pieniędzy dzięki telefonom komórkowym. Oszust puszcza pojedynczy krótki sygnał na telefon wybranej osoby, ta zwykle oddzwania na numer, który się wyświetlił, nie wiedząc, że wykonuje tzw. połączenie Premium, którego stawka jest bardzo wysoka. Na ofiary typowane są głównie, ale nie wyłącznie, osoby, które prowadzą działalność gospodarczą.

Przez internet można nawet stać się wspólnikiem zorganizowanej grupy przestępczej zajmującej się praniem pieniędzy. Oferta e mailowa jest kusząca: 5–10 procent od dużych sum przekazywanych za pośrednictwem konta danej osoby przez transfer Western Union na zagraniczne konto wskazanej firmy, znajdującej się przeważnie za wschodnią granicą.

WSZYSTKO NA SPRZEDAŻ

Łatwym łupem przestępców mogą stać się osoby dokonujące zakupów lub transakcji finansowych w internecie. Sklepy wirtualne stosują przeważnie ceny niższe niż sklepy tradycyjne, co powoduje, że coraz więcej osób korzysta z ich usług. Duże pole do popisu mają tu przestępcy, bo chociaż przedmiotem przestępstwa nie są zbyt wielkie kwoty, to rosnąca liczba transakcji powoduje, że i liczba przestępstw rośnie.

Najbardziej znany w Polsce portal aukcyjny Allegro.pl ma obecnie 4,5 miliona zarejestrowanych użytkowników, a dziennie rejestrowanych jest około 5 tys. nowych kont. Każdego miesiąca na Allegro w ramach 3,5 mln aukcji wystawianych jest ponad 13 mln przedmiotów. W 2011 roku na Allegro sprzedano 160 mln przedmiotów, a obroty, według Computer Reseller News Polska, wyniosły 8,5 mld zł.

Jest oczywiste, że w takim gąszczu przestępcy znajdą niejedną okazję dla siebie. Podszywają się pod fałszywą tożsamość, aby dokonać wyłudzeń, handlują przedmiotami pochodzącymi z przestępstwa albo takimi, których posiadanie jest zabronione, nielegalnie handlują anabolikami, lekami i sterydami, nielegalnie rozpowszechniają utwory muzyczne, filmowe, oprogramowanie itp. Coraz częściej można znaleźć w internecie ogłoszenia takiej treści: sprzedam płat wątroby za 25 000 zł lub szpik za 15 000 zł, 24 lata, bez nałogów, zdrowa, zdecydowana; jestem młody, 31 lat, zdrowy, grupa krwi 0 RH+, sprzedam nerkę, potrzebuję kasy, odpowiem na oferty…; chciałabym sprzedać swoją nerkę za 100 tys. zł, mam 27 lat, grupa krwi 0 RH minus. Mam ogromne problemy finansowe, osoby zainteresowane proszę o kontakt…

Są strony internetowe i fora zajmujące się tylko takimi ofertami, w internecie ludzkie organy to towar jak każdy inny. Tymczasem handel nimi jest w Polsce, i nie tylko w Polsce, zakazany, zakazane jest nawet zamieszczanie ogłoszeń o sprzedaży komórki, tkanki lub narządu.

CYBERPOLICJANCI PRZECIWKO CYBERPRZESTĘPCOM

W przestępczej działalności wykorzystywane są także wirusy internetowe – szkodliwe programy, które wprowadza się do czyjegoś komputera, aby dalej rozprzestrzeniały się na kolejne komputery, powodując niszczenie danych albo ułatwiając przestępcy dostęp do informacji poufnych.

– Wykorzystywanie urządzeń mobilnych typu laptopy, smartfony, iPady, korzystających z punktów dostępowych do sieci internetowej jest w świecie przestępczym, tak jak wszędzie, coraz powszechniejsze. To wszystko razem powoduje, że przestępczość komputerowa będzie się wciąż rozwijać – mówi insp. Leszek Kardaszyński.

Przewidywano to już wcześniej, dlatego w roku 2010 w Biurze Kryminalnym KGP utworzono Wydział Wsparcia Zwalczania Cyberprzestępczości, a kilkuosobowe zespoły o takim profilu powstały również we wszystkich komendach wojewódzkich w ramach wydziałów kryminalnych, pg, techniki operacyjnej albo wywiadu kryminalnego. Ilu policjantów w całej Polsce zajmuje się zwalczaniem cyberprzestępczości?

– Mogę tylko powiedzieć, że za mało, na tak szybko rozwijającą się dziedzinę przestępczości – mówi insp. Kardaszyński. – I nie tylko z braku etatów. Do pracy w tym zespole trzeba spełniać wiele szczególnych warunków, tu policjant musi mieć wiedzę i praktykę z dziedziny informatyki, dobrze znać przynajmniej jeden język obcy, a do tego mieć chociaż kilka lat doświadczenia w pracy dochodzeniowej lub kryminalnej.

Do zadań części policjantów z tych zespołów należy m.in. współpraca z podmiotami świadczącymi usługi o charakterze teleinformatycznym, operatorami sieci internetowej i komórkowej. Jeśli w prowadzonych przez Policję lub prokuraturę postępowaniach potrzebne są informacje od operatorów telekomunikacyjnych, mogą je uzyskiwać wyłącznie ci policjanci, którzy mają indywidualne upoważnienie od komendanta głównego lub komendanta wojewódzkiego Policji. Jest ich w sumie 553 w całym kraju. Dyrektor Kardaszyński stanowczo zaprzecza nieprawdziwym informacjom pojawiającym się w mediach, jakoby każdy policjant mógł zażądać każdego billingu telefonicznego.

– Polska Policja jest postrzegana jako służba profesjonalna, nadążająca za cyberprzestępcami nie gorzej niż inne policje w Europie. Służy temu między innymi nieustanne śledzenie wszystkich nowości i współdziałanie z instytucjami zajmującymi się nowymi technologiami zabezpieczania cyberprzestrzeni – mówi insp. Leszek Kardaszyński. – My też polujemy w sieci, tylko że my – na przestępców. I też robimy to przy użyciu coraz nowocześniejszych narzędzi.

ELŻBIETA SITEK

zdj. Andrzej Mitura, WWZC BK KGP

BEZPIECZNE WWW

Ochrona danych personalnych

NIE WOLNO!

• instalować na komputerze programów pochodzących z niewiadomego źródła, gdyż mogą one służyć monitorowaniu zawartości komputera i pozyskiwaniu danych;

• logować się z nieznanego komputera (np. w kawiarence internetowej), ponieważ mogą być na nich zainstalowane programy przechwytujące dane, np. loginy i hasła;

• odpowiadać na pytania administratora, np. serwisu aukcyjnego albo bankowego, o dane takie jak hasła czy kody jednorazowe. W razie wątpliwości należy zadzwonić na infolinię. Banki nie komunikują się w taki sposób, o czym zwykle przestrzegają klientów na swojej stronie internetowej;

• logować się do strony bankowej przez link podany w tekście wiadomości. Strona docelowa może łudząco przypominać stronę banku, służy jednak wyłudzaniu danych dotyczących kont bankowych.

Dokonywanie płatności

NIE WOLNO!

• logować się do witryn obsługujących płatności w punktach publicznie dostępnych (tzw. hot spotach);

• korzystać z linków podczas logowania – zawsze należy wpisać adres witryny w oknie adresu przeglądarki.

NALEŻY!

• sprawdzić, czy strona, na którą się logujemy, ma bezpieczne połączenie szyfrowane, oznaczone skrótem https z rysunkiem kłódki (w odróżnieniu od nieszyfrowanego skrótu http);

• upewnić się przed przelaniem pieniędzy, czy podane przez sklep konto nie jest tzw. elektroniczną portmonetką, czyli kontem generowanym na podstawie kupowanych np. w urzędzie pocztowym za 5 zł kart. Sprawdzić to można, wpisując nr rachunku bankowego choćby pod adresem http://www.konto.uwaga.info/, gdzie w przypadku karty typu pre paid nie pojawi się żaden oddział banku, tylko centrala. Konto takie jest niebezpieczne, gdyż nie jest powiązane z żadnymi danymi personalnymi;

• używać wszystkich zabezpieczeń oferowanych przez bank;

• dokonywać płatności w internecie, korzystając z witryn obsługiwanych przez centra rozliczeniowe (sklep internetowy nie ma wtedy dostępu do danych z karty płatniczej).

Zakupy na aukcjach i w sklepie internetowym

NALEŻY!

• sprawdzić, czy sklep ma adres firmy, NIP, REGON, nr KRS;

• zapoznać się z opiniami o sprzedawcy, lub sklepie, umieszczonymi w przeznaczonych do tego serwisach i forach internetowych;

• sprawdzić telefonicznie lub e mailowo szczegóły oferty;

• przed wysłaniem pieniędzy sprawdzić, czy pocztą e mailową nadeszło potwierdzenie przyjęcia zamówienia;

• sprawdzić stan przesyłki w obecności kuriera;

• jeśli to możliwe, porównać ofertę z ofertami w innych sklepach lub aukcjach internetowych. Znaczna różnica np. w cenie powinna wzbudzić naszą czujność;

• sprawdzić, czy zdjęcia kupowanego przedmiotu są wykonane przez sprzedającego. Jeśli zdjęcia pochodzą np. ze strony producenta danego towaru, istnieje ryzyko, że sprzedający nie jest w posiadaniu wystawianego przedmiotu;

• nie dokonywać transakcji poza aukcją, nawet jeśli sprzedający proponuje wtedy lepsze warunki;

• skontaktować się ze sprzedawcą w celu potwierdzenia danych potrzebnych do dokonania przelewu, pamiętając, że błyskawicznie otrzymany po zakończonej aukcji e mail może pochodzić od oszusta. Im więcej informacji o sobie poda sprzedawca (adres, telefon), tym lepiej;

• wybrać bezpieczny system płatności, unikać systemu płatności, który nie pozwala zidentyfikować odbiorcy albo systemu zdalnego przekazywania pieniędzy przy użyciu telefonu komórkowego;

• wybrać funkcję depozytową portalu (jeśli takowa w danym portalu istnieje), jeśli cokolwiek wzbudzi podejrzenie odnośnie do sprzedającego.

Korzystanie z portali społecznościowych

NIE WOLNO!

• publikować informacji, które mogą być wykorzystane przez przestępców, np. adresu zamieszkania;

• zamieszczać zdjęć, które mogłyby zostać wykorzystane do szantażu użytkownika profilu lub kogokolwiek innego.

NALEŻY!

• natychmiast powiadomić operatora portalu w przypadku, gdy ktoś podszywa się pod nas, np. zakładając na portalu społecznościowym profil z naszymi danymi.

OFIARA powinna:

• jak najszybciej powiadomić administratora danego serwisu;

• jak najszybciej powiadomić policję;

• zabezpieczyć wszystkie możliwe dane dotyczące transakcji, m.in.:

– datę rozpoczęcia i zakończenia aukcji, numer aukcji, opis przedmiotu aukcji, nick sprzedawcy, jego adres e mail i inne dane;

– jeśli poszkodowany kontaktował się ze sprzedawcą – zabezpieczyć korespondencję e mailową lub SMS ową, wykaz połączeń telefonicznych;

• zabezpieczyć wszelką dokumentację potwierdzającą, w jaki sposób, kiedy i gdzie dokonano płatności;

• zabezpieczyć link, jeśli logowanie do strony, na której dokonano płatności, nastąpiło tą drogą;

• podczas drukowania ww. dokumentów uwzględnić nagłówek rozszerzony wiadomości, który wskazuje jego wirtualną drogę.

POLICJANT powinien:

• przed przyjęciem zawiadomienia o cyberprzestępstwie, tak jak w przypadku każdego przestępstwa, pouczyć zawiadamiającego o treści przepisów kodeksu, tj. art. 238 k.k., przewidującego odpowiedzialność karną za zawiadomienie organów ścigania o niepopełnionym przestępstwie, oraz art. 234 k.k., określającego odpowiedzialność karną za fałszywe oskarżenie innej osoby o popełnienie przestępstwa;

• jeżeli zawiadomienie o przestępstwie ma formę protokolarną, z jednoczesnym złożeniem zeznań w charakterze świadka, pouczyć o odpowiedzialności karnej za składanie fałszywych zeznań lub zatajenie prawdy (art. 233 par. 1 k.k.);

• w toku przyjmowania zawiadomienia o dokonaniu przestępstwa internetowego, w zależności od jego charakteru, uzyskać od poszkodowanego następujące informacje:

– czy został poinformowany administrator ds. bezpieczeństwa danego serwisu,

– czy pokrzywdzony posiada wszystkie dokumenty związane z transakcją, tj. dowód przelewu na konto bankowe, korespondencję e mailową itp., jak również całą korespondencję ze sprawcą,

– czy pokrzywdzony zachował zapisy rozmów przez komunikatory internetowe, SMS y,

– gdy doszło do oszustwa na aukcji internetowej, jeśli to możliwe, uzyskać od pokrzywdzonego następujące dane: datę i numer aukcji, jej przedmiot oraz wylicytowaną kwotę, nick sprawcy oszustwa oraz jego adres e mail, sposób kontaktu ze sprzedającym – jego e mail, nr telefonu, adres (korespondencja e mail powinna być zapisana w formie elektronicznej, np. w formacie *.eml), sposób dokonania zapłaty – przelew na konto bankowe, płatność za pobraniem;

• w przypadku problemów ze zgromadzeniem lub oceną materiału dowodowego zwrócić się o pomoc do wydziału techniki kryminalnej lub wywiadu kryminalnego swojej komendy wojewódzkiej lub do Wydziału Wsparcia Zwalczania Cyberprzestępczości Biura Kryminalnego KGP.

oprac. ELŻBIETA SITEK

(na podstawie materiałów z Biura Kryminalnego KGP)

Cyberprzestępczość Department atakuje!

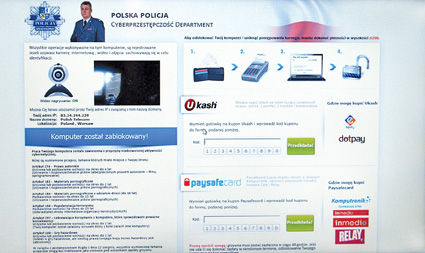

Znanym, ale wciąż ewoluującym sposobem wyłudzania pieniędzy przez oszustów od użytkowników internetu jest zarażanie ich komputerów trojanem typu ransomware (ang. ransom – okup, software – oprogramowanie). Jeśli w pewnym momencie na ekranie pojawi się plansza z informacją, że złamaliście liczne paragrafy łącznie z „lekceważącym używaniem komputera” i nic, ale to kompletnie nic nie będziecie mogli zrobić, to znaczy, że właśnie go złapaliście.

Komunikat robi wrażenie. Nie dość, że „Cyberprzestępczość Department” oskarża nas o straszliwe czyny jak wyżej, popularyzację terroryzmu i kilka innych, to grozę sytuacji potęguje surowe oblicze szefa Policji obok logo Policji, nie wiedzieć czemu z Sępólna Krajeńskiego. Może tam siedzibę ma tajemniczy „Cyberprzestępczość Department”? Nie wiadomo.

Trojan wyłącza proces explorer.exe, co oznacza, że znika menu Start, nie działa klawiaturowe przełączanie i wyłączanie okien, menedżer zadań też nam się na nic nie przyda. Możemy poruszać się tylko w ramach wyświetlonego komunikatu. Weelsof – bo tak się trojan nazywa, zapisuje się w autostarcie, co sprawia, że wyłączenie i ponowne uruchomienie komputera także nic nie daje.

Jak informuje „Cyberprzestępczość Department” jedynym sposobem odblokowania komputera jest wpłata określonej sumy pieniędzy. Czasami jest to 300 zł, czasami 500. Nie wiadomo od czego zależy wysokość grzywny. Może ci, którzy popularyzują terroryzm, płacą więcej?

Wiadomo, że na wpłatę jest tylko 48 godzin. Po upływie tego terminu odblokowanie komputera ma być niemożliwe.

I choć pierwsze wrażenie faktycznie jest nieprzyjemne – wszak tracimy kontrolę nad własnym komputerem i całą jego zawartością – to rzut oka do sieci pozwoli łatwo znaleźć rozwiązanie. Komputer, po zainfekowaniu, można uruchomić w trybie awaryjnym i w dość prosty sposób pozbyć się trojana, ale z odpowiednimi zabezpieczeniami nie ma co zwlekać, szczególnie, że niektóre programy antywirusowe zatrzymać Weelsofa nie są w stanie.

KK

Europejskie Centrum Cyberprzestępczości

W centrali Europolu w Hadze powstaje Europejskie Centrum Cyberprzestępczości (ECC), które ma koordynować walkę z tym procederem we wszystkich jego odmianach: od hakerstwa przez przestępstwa z nienawiści, po handel ludźmi. Komisja Europejska powierzyła to zadanie Europolowi w marcu 2012 roku. ECC organizuje się, jego szefem został Troels Oerting, działanie ma rozpocząć w 2013 roku, a pełną funkcjonalność uzyskać w 2014 roku.

Główne zadania centrum to wymiana danych, wsparcie operacyjne służb porządku publicznego w zwalczaniu cyberprzestępczości, wsparcie techniczne i kryminalistyczne oraz strategiczne.

Europol nie działa sam. Wspomagają go inne organizacje europejskie, m.in. Eurojust i Cepol. Specjaliści z Hagi współpracują z podmiotami komercyjnymi, które zajmują się ruchem i zabezpieczeniami w sieci. Interpol zaś, którego członkami są prawie wszystkie policje świata, przygotowuje globalny raport o stanie cyberprzestępczości z prognozą jej rozwoju.

A rozwój ten jest proporcjonalny do rozwoju wirtualnej rzeczywistości. Na swojej stronie www Europol ostrzega przed „policyjnym” trojanem – ten angielskojęzyczny, opatrzony logo Europolu, działa identycznie jak ten, który atakuje polskich internautów, podając się za policję z Sępólna Krajeńskiego.

AW, IF

Sieć w liczbach

7 miliardów – użytkownicy internetu

2,9 miliardów – konta e mailowe

528 proc. – wzrost liczby użytkowników i kont w ciągu ostatnich 10 lat

490 milionów – ludzie, którzy w ostatnim roku dołączyli do społeczności on line

8 miliardów – stron internetowych jest indeksowanych każdego dnia

2,8 miliarda – e maili jest wysyłanych w każdej sekundzie; 90 proc. z tego to spam

1 miliard – użytkownicy kont portalu Facebook

35 godzin – długość filmów, które dodawane są na YouTube w ciągu godziny

1 bilion dolarów – szacunkowa wartość transakcji internetowych w 2012 roku

źródło: Europol