Łatwość posługiwania się fikcyjnymi lub przejętymi danymi wynika najczęściej z braku weryfikacji tożsamości w wielu usługach świadczonych drogą elektroniczną. Ten sposób działania jest wykorzystywany przez sprawców zarówno w celu ukrycia własnej tożsamości, jak i wyrządzenia szkody osobie, za którą się podają. Zapewnia im anonimowość, zaś na organach ścigania wymusza konieczność podjęcia złożonych działań zmierzających do ustalenia okoliczności faktycznych czynu i deanominizacji sprawców.

Sprawcy cyberprzestępstw wykorzystują cudzą tożsamość również w celu wyrządzenia szkody osobistej lub majątkowej osobie, pod którą się podszywają (np. w tzw. SIM swap). Celem wykorzystania tożsamości innych podmiotów może być także zwiększenie skuteczności ataku na inne podmioty.

Kradzież tożsamości może stanowić zatem zarówno główny cel sprawców, jak i środek do osiągnięcia innego (ukrycia własnej tożsamości lub zwiększenie skuteczności ataku opartego na socjotechnice). Celem dokonanej analizy modi operandi sprawców wybranych kategorii czynów z zakresu cyberprzestępczości, w których doszło do podszycia pod inne osoby, jest weryfikacja skuteczności karnoprawnej ochrony tożsamości.

KRADZIEŻ TOŻSAMOŚCI

Przestępstwo kradzieży tożsamości wprowadzono do Kodeksu karnego ustawą z 25 lutego 2011 r. o zmianie ustawy – Kodeks karny1. Celem regulacji miało być stworzenie instrumentu ochrony prawnej w reakcji na uporczywe nękanie (stalking), do którego przejawów zalicza się również podszywanie się pod ofiarę, przez np. tworzenie kont osobistych na portalach społecznościowych bez jej wiedzy i zgody. Tego rodzaju zachowania nie zawsze mieściłyby się w ramach wieloczynowego zachowania statuującego uporczywe nękanie, dlatego też ustawodawca zdecydował się na dokonanie odrębnej kryminalizacji takiego zjawiska2.

Zgodnie z aktualnym brzmieniem art. 190a § 2 k.k. karze pozbawienia wolności od 6 miesięcy do lat 8 podlega ten, kto podszywając się pod inną osobę, wykorzystuje jej wizerunek, inne jej dane osobowe lub inne dane, za pomocą których jest ona publicznie identyfikowana, w celu wyrządzenia jej szkody majątkowej lub osobistej. Jeśli następstwem kradzieży tożsamości jest targnięcie się pokrzywdzonego na własne życie, sprawca podlega karze pozbawienia wolności od lat 2 do 123. Przestępstwo określone w art. 190a § 2 k.k. ukształtowano jako przestępstwo powszechne, umyślne, które może być popełnione wyłącznie w zamiarze bezpośrednim kierunkowym (dolus directus coloratus). Ma ono charakter formalny, co oznacza, że nie musi zostać wyrządzona szkoda majątkowa lub osobista, sprawca ma jednak działać w celu jej wyrządzenia4. Jak wskazuje się w orzecznictwie, sprawca ma działać z konkretnym zamiarem wyrządzenia szkody właśnie tej osobie, której tożsamość wykorzystuje, i musi chcieć takiego właśnie sposobu działania w celu wyrządzenia szkody majątkowej lub osobistej5. Podczas ustalenia zamiaru sprawcy należy poddać m.in. analizie, czy sprawca znał pokrzywdzonego i czy mógł kierować się zamiarem wyrządzenia szkody konkretnie tej osobie, czy też wykorzystanie danych miało instrumentalny charakter i sprawca dążył jedynie do osiągnięcia własnych korzyści6.

Wąskie ujęcie znamion sprawia zatem, że nie każde nieuprawnione wykorzystanie danych osobowych wiąże się z realizacją znamion czynu z art. 190a § 2 k.k.

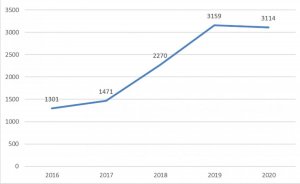

Zawężenie kryminalizacji jedynie do zachowań z zamiarem bezpośrednim kierunkowym uwalnia bowiem od odpowiedzialności osoby, które wykorzystując cudzy wizerunek lub inne dane, jedynie godzą się na to, że swoim zachowaniem wyrządzą szkodę innej osobie7. Pomimo wąskiego ukształtowania znamion przestępstwa kradzieży tożsamości w latach 2016–2020 nastąpił wzrost o 239 proc. liczby przestępstw stwierdzonych na podstawie art. 190a § 2 k.k. Tempo wzrostu liczby kradzieży tożsamości jest więc znaczne.

(Wykres 1 - Kradzież tożsamości - przestępstwa stwierdzone na podstawie art. 190a § 2 k.k.)

WYKORZYSTANIE TOŻSAMOŚCI INNYCH OSÓB W SPRAWACH DOTYCZĄCYCH DYSTRYBUCJI ZŁOŚLIWEGO OPROGRAMOWANIA

Wykorzystanie danych zarówno podmiotów publicznych, jak i prywatnych podczas dystrybucji złośliwego oprogramowania ma służyć przede wszystkim zwiększeniu skuteczności ataku. Wiadomości mają sprawiać pozory autentyczności, dlatego najczęściej sprawcy wykorzystują spoofing adresów e-mail lub wysyłają wiadomości

z adresów poczty elektronicznej łudząco podobnych do adresów podmiotów, pod które się podszywają. Sprawcy tworzą konta poczty elektronicznej u popularnych dostawców usług elektronicznych z wykorzystaniem danych konkretnych osób lub po wcześniejszym zarejestrowaniu nazwy domenowej podobnej do nazwy domenowej podmiotu, pod który się podszywają. Do najczęściej wykorzystywanych w tym celu technik można zaliczyć homoglyph & homograph, typosquatting, bitsquatting czy użycie punycode. Z obserwowanych w latach 2016–2021 incydentów, w których wykorzystano dane osób prawnych, częste były podszycia pod podmioty świadczące usługi kurierskie, banki i przedsiębiorców telekomunikacyjnych. W przeanalizowanych incydentach, w których podszywano się pod podmioty publiczne, wykorzystywano m.in. dane ministerstw, organów kontroli skarbowej, organów ścigania, sądów, Poczty Polskiej czy Światowej Organizacji Zdrowia8. Częste jest również wykorzystywane danych osób fizycznych – adwokatów, radców prawnych, komorników, osób fizycznych prowadzących działalność gospodarczą9. Wówczas należy rozważyć, czy zostały realizowane znamiona czynu z art. 190a § 2 k.k.

Wykorzystywane dane osobowe pochodzą z wycieków danych, stron internetowych – w tym również portali społecznościowych czy rejestrów publicznych.

Analiza ataków wskazuje, że tożsamość innych osób jest wykorzystywana najczęściej instrumentalnie – celem sprawców była skuteczna dystrybucja złośliwego oprogramowania, nie zaś dążenie do wyrządzenia szkody majątkowej lub osobistej osobie, której dane zostały wykorzystane.

ATAKI, W KTÓRYCH PRZEJMOWANE SĄ KONTA UŻYTKOWNIKÓW NA PORTALACH SPOŁECZNOŚCIOWYCH

Jednym z najczęściej obserwowanych ataków na użytkowników portali społecznościowych w ostatnich latach polega na tym, że sprawcy tworzą stronę internetową podszywającą się pod portal informacyjny. Jest na niej zamieszczana sensacyjna wiadomość dotycząca porwania (najczęściej dziecka), zuchwałej kradzieży, wypadku samochodowego. Pod opisem zdarzenia znajduje się informacja o tym, że zostało ono zarejestrowane. Użytkownik, aby móc wyświetlić film, musi jednak zweryfikować swój wiek, z uwagi na to, że materiał zawiera drastyczne sceny. Weryfikacja ma być możliwa przez logowanie do portalu społecznościowego (zazwyczaj Facebook.com). Po kliknięciu w ikonkę „zaloguj” ofiara jest przenoszona na stronę sprawców imitującą stronę logowania do FB. W związku z pandemią COVID-19 dotychczas wykorzystywane scenariusze socjotechniczne zostały uzupełnione tworzonymi przez sprawców stronami internetowymi zawierającymi sensacyjne informacje na temat koronawirusa (przykładowe nagłówki „Nowe fakty na temat koronawirusa [wideo]”, „Porwanie dziecka ze szpitala zakaźnego [wideo]”).

Przypisanie sprawcy odpowiedzialności za czyn z art. 190a § 2 k.k. będzie zależało od możliwości wykazania mu działania w zamiarze bezpośrednim kierunkowym wyrządzenia szkody majątkowej lub osobistej osobie, pod którą się podszył. Zdecydowana większość ataków z zastosowaniem przedstawionego scenariusza nie jest jednak ukierunkowana na wyrządzenie szkody osobie, której tożsamość wykorzystano. Przejęte konta są wykorzystywane zazwyczaj do przejmowania kolejnych kont przez wysyłanie odnośników do stron wyłudzających dane do logowania oraz do popełnienia oszustw. Najczęstszy scenariusz oszustwa, w którym wykorzystuje się przejęte konta na portalach społecznościowych, zakłada wysłanie do osób z kręgu znajomych prośby o pożyczenie niewielkiej kwoty pieniędzy lub opłacenie zamówienia. Ofiara jest proszona o wygenerowanie i przekazanie kodu BLIK. Sprawcy w celu osiągnięcia korzyści majątkowej doprowadzają do niekorzystnego rozporządzenia mieniem osoby. Generuje ona kod BLIK i autoryzuje transakcję w aplikacji bankowej, ponieważ została wprowadzona w błąd co do tożsamości osoby proszącej o pożyczenie pieniędzy oraz zwrotu środków w wyznaczonym terminie. Sprawcy wyczerpują zatem znamiona czynu z art. 286 § 1 k.k., na szkodę osoby, która podała kod BLIK. Osoba, która na stronie podszywającej się pod stronę logowania do portalu społecznościowego podała login i hasło, jest pokrzywdzona czynem z art. 267 § 1 k.k. Przejęcie konta i podszycie się pod inną osobę są jednak jedynie środkiem służącym do osiągnięcia innego celu, zatem nie zostaną zrealizowane znamiona przestępstwa z art. 190a § 2 k.k.

Wśród incydentów obserwowanych w 2020 r. i poddawanych analizie w raportach poświęconych cyberbezpieczeństwu uwagę zwracają również ataki polegające na przejęciu dostępu na platformach społecznościowych do kont osób publicznych, w tym w szczególności polityków. Na przejętych kontach były publikowane kontrowersyjne treści wykorzystujące tematy popularne w mediach w danym okresie, dotyczące zarówno treści obyczajowych, społecznych, jak i związane z relacjami międzynarodowymi. Działanie sprawców miało służyć przede wszystkim dezinformacji i nadaniu rozgłosu medialnego.

PODSUMOWANIE

Celem wykorzystania danych osobowych lub wizerunku może być wyrządzenie szkody majątkowej (kradzież środków z rachunku bankowego) lub osobistej (utrata reputacji, ośmieszenie). Wykorzystanie tożsamości innych osób może służyć sprawcom również do ukrycia własnej tożsamości. Wąskie ujęcie znamion sprawia, że nie każde podszycie się pod inną osobę wiąże się z realizacją znamion czynu z art. 190a § 2 k.k. Pozbawia to karnoprawnej ochrony te osoby, których tożsamość została wykorzystana w sposób instrumentalny przez sprawców do ukrycia własnej tożsamości, w celu zwiększenia skuteczności ataku opierającego się na socjotechnice czy do rozpowszechniania dezinformacji.

W związku z rosnącą liczbą incydentów, w których doszło do kradzieży tożsamości, celowe jest rozszerzenie zakresu znamion przestępstwa polegającego na podszywaniu się pod inną osobę. Mając na względzie powyższe i uwzględniając modus operandi sprawców cyberprzestępstw, de lege ferenda można postulować przyjęcie następującego brzmienia art. 190a § 2 k.k. „Tej samej karze podlega, kto, podszywając się pod inną osobę, wykorzystuje jej wizerunek, inne jej dane osobowe lub inne dane, za pomocą których jest ona publicznie identyfikowana, przez co wyrządza jej lub też innej osobie szkodę majątkową lub osobistą”.

dr hab. inż. Agnieszka Gryszczyńska

Katedra Prawa Informatycznego Wydział Prawa i Administracji

Uniwersytetu Kardynała Stefana Wyszyńskiego w Warszawie

Prokuratura Krajowa

1 Dz. U. Nr 72, poz. 381.

2 Rządowy projekt ustawy o zmianie ustawy – Kodeks karny, druk nr 3553 z 27.10.2010 r., http://orka.sejm.gov.pl/Druki6ka.nsf/wgdruku/3553 [dostęp: 2.10.2021 r.].

3 Zagrożenie karne czynów określonych w art. 190a § 1–3 k.k. zwiększono ustawą z 31 marca 2020 r.

o zmianie ustawy o szczególnych rozwiązaniach związanych

z zapobieganiem, przeciwdziałaniem i zwalczaniem COVID-19, innych chorób zakaźnych oraz wywołanych nimi sytuacji kryzysowych oraz niektórych innych ustaw

(Dz. U. poz. 568, z późn. zm.).

4 A. Gryszczyńska, Kradzieże tożsamości w sprawach z zakresu cyberprzestępczości, w: „Rocznik Bezpieczeństwa Morskiego”, „Przestępczość Teleinformatyczna” 2020, red. J. Kosiński, G. Krasnodębski,

Gdynia 2020, s. 223.

5 Wyrok Sądu Rejonowego w Olsztynie z 21 lipca 2015 r., II K 497/15.

6 Wyrok Sądu Najwyższego – Izba Karna z 27 stycznia 2017 r.,

V KK 347/16.

7 Patrz: M. Mozgawa, Opinia w sprawie projektu ustawy o zmianie ustawy – Kodeks karny

(druk sejmowy nr 3553),

http://orka.sejm.gov.pl/rexdomk6.nsf/Opdodr?OpenPage&nr=3553, s. 8 [dostęp: 2.10.2021 r.],

A. Lach, Karnoprawna reakcja na zjawisko kradzieży tożsamości, 2015, LEX/el.

8 Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2020 r.,

https://csirt.gov.pl/cer/publikacje/raporty-o-stanie-bezpi/974,

Raport-o-stanie-bezpieczenstwa-cyberprzestrzeni-RP-w-2020-roku.html [dostęp: 2.10.2021 r.].

9 Krajobraz bezpieczeństwa polskiego internetu 2020. Raport roczny

z działalności CERT Polska 2020, https://www.cert.pl/uploads/docs/Raport_CP_2020.pdf

[dostęp: 2.10.2021 r.].

Wykres 1. Kradzież tożsamości – przestępstwa stwierdzone na podstawie art. 190a § 2 k.k.

Źródło: opracowanie własne na podstawie danych pozyskanych z Komendy Głównej Policji

Przykład ataku z wykorzystaniem strony internetowej www.zyciewpolsce.pl (Źródło: materiały własne [dostęp 30.09.2021 r.])